(Plesk pour Windows) Rendre Plesk conforme à la norme PCI DSS¶

Dans cette section, vous découvrirez comment sécuriser votre serveur et être conforme à la norme PCI DSS sur un serveur basé sur Microsoft Windows.

Avertissement

Nous vous recommandons fortement de configurer le pare-feu Windows dans le système d’exploitation du serveur pour bloquer tous les appels de procédure distante (RPC) et les communications vers les services Windows Management Instrumentation (WMI).

Désactiver les protocoles et les chiffrements SSL/TLS non sécurisés¶

Les chiffrements et les protocoles SSL/TLS version 1.0 et 1.1 contiennent des vulnérabilités et posent des risques de sécurité. La norme PCI DSS recommande leur désactivation ainsi que l’utilisation de TLS 1.2 ou de versions ultérieures.. Découvrez comment désactiver les chiffrements et les protocoles non sécurisés.

Sécuriser les connexions Remote Desktop¶

Pour éviter les attaques de type « man-in-the-middle » (l’homme du milieu), Définissez le chiffrement pour les connexions remote desktop.

Changer les ports de connexions Remote Desktop¶

Certains scanneurs PCI signalent des attaques de type man-in-the-middle si vous ne remplacez pas le port RDP par une valeur personnalisée. Pour cela, complétez les étapes suivantes :

Exécutez l’utilitaire

regedit. Cliquez sur Démarrer > Exécuter, saisissez regedit et cliquez sur OK.Changez la valeur du port. Pour cela, modifiez la clé de registre suivante :

HKEY_LOCAL_MACHINESystemCurrentControlSetControlTerminalServerWinStationsRDP-TcpPortNumber

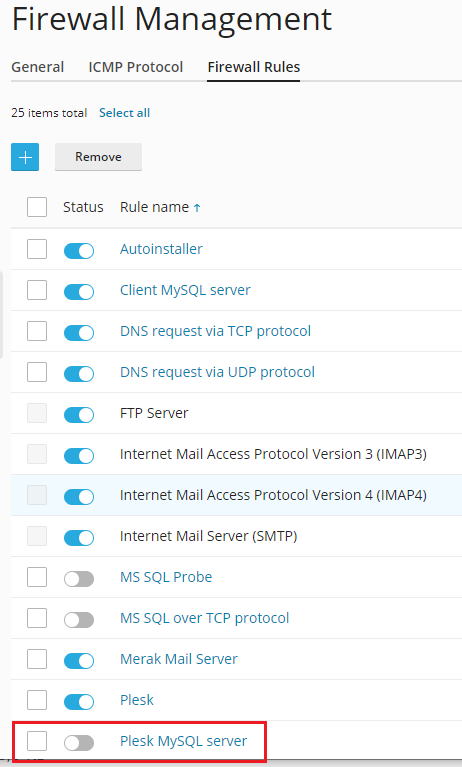

Interdire l’accès au serveur de base de données MySQL/MariaDB depuis des adresses externes¶

Utilisez les fonctions du pare-feu intégrées à Plesk.

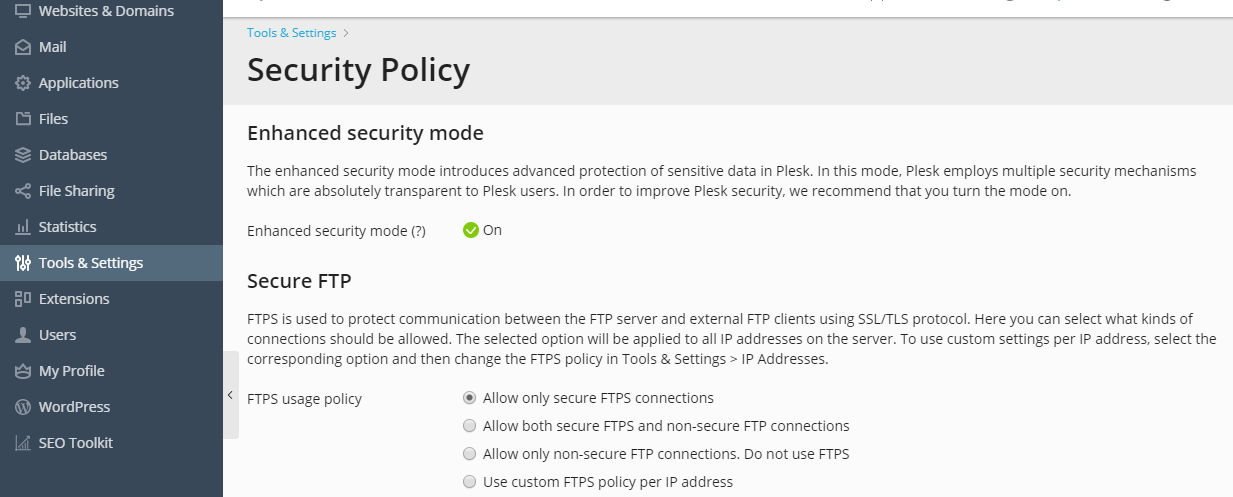

Sécuriser les connexions FTP¶

Si vous autorisez les connexions FTP à votre serveur, vous devez interdire toutes les connexions FTP à l’exception des connexions sécurisées FTPS.

Pour autoriser uniquement les connexions FTPS à votre serveur :