Prise en charge d’ARC, de DKIM, de SPF et de la protection DMARC¶

Résumé

Plesk prend en charge les mécanismes anti-spam modernes utilisés pour valider l’identité des expéditeurs de courrier : DKIM, SPF, DMARC et ARC.

Dans cette section, vous découvrirez comment configurer DKIM, SPF et la protection DMARC dans Plesk. Vous découvrirez également comment la prise en charge d’ARC est implémentée dans Plesk pour Linux.

Voici un résumé des trois mécanismes décrits dans cette section et de leur objectif :

- DKIM (DomainKeys Identified Mail) est une méthode utilisée pour associer l’identité d’un nom de domaine à un message sortant et pour valider l’identité d’un nom de domaine associée à un message entrant par authentification cryptographique.

- SPF (Sender Policy Framework) est une méthode utilisée pour empêcher la falsification d’adresses d’expéditeurs, c’est-à-dire l’utilisation de fausses adresses d’expéditeurs. Elle permet au serveur de messagerie de vérifier que le mail entrant d’un domaine vient d’un hôte autorisé par l’administrateur de ce domaine. De plus, Plesk utilise SRS (Sender Rewriting Scheme), de sorte que les messages transférés puissent passer le contrôle SPF.

- DMARC (Domain-based Message Authentication, Reporting et Conformance) est une technologie qui permet d’étendre les fonctionnalités des méthodes SPF et DKIM. La politique DMARC détermine la façon dont les mails sont gérés selon les résultats des vérifications DKIM et SPF.

- ARC (Authenticated Received Chain ou Chaîne de réception authentifiée) est une technologie qui permet aux serveurs de messagerie intermédiaires (par exemple : les listes de diffusion et les services de redirection de courrier) de stocker les résultats d’authentification d’un e-mail à l’aide d’en-têtes spéciaux. Cela aide le serveur de messagerie de destination à valider l’e-mail si ses enregistrements SPF et DKIM sont rendus non valides par le traitement du serveur de messagerie intermédiaire.

Configuration du serveur de messagerie requise pour ces solutions :

| Serveur de messagerie | DKIM | SPF* | SRS | DMARC | ARC |

|---|---|---|---|---|---|

| Postfix (Linux) | ➕ | ➕ | ➕ | ➕ | ➕ |

| Qmail (Linux) | ➕ | ➕ | ➖ | ➕ | ➕ |

| MailEnable Professional (Windows) | ➕ | ➖ | ➖ | ➖ | ➖ |

| MailEnable Standard (Windows) | Version 9.16 ou ultérieure | ➖ | ➖ | ➖ | ➖ |

| SmarterMail (Windows) | ➕ | ➖ | ➕ | ➕ | ➖ |

| IceWarp (Windows) | ➕ | ➖ | ➕ | ➖ | ➖ |

Dans cette table, “+” signifie que la solution est prise en charge par toutes les versions prises en charge par Plesk Obsidian. ‘-‘ signifie que la solution n’est pas prise en charge.

Note

*Dans le tableau ci-dessus, « Prise en charge SPF » signifie que la norme SPF est prise en charge pour les mails entrants. Pour les serveurs de messagerie Linux, vous voyez un symbole ‘+’, car Plesk pour Linux prend en charge la norme SPF pour les mails entrants et pour les mails sortants. Pour les serveurs de messagerie Windows, vous voyez un symbole ‘-’, car Plesk pour Windows prend en charge la norme SPF uniquement pour les mails sortants.

DKIM¶

Lorsque DKIM est activé pour un domaine, un en-tête spécial est attaché à tous les mails expédiés depuis le domaine. Cet en-tête contient une clé privée chiffrée. Les serveurs de messagerie destinataires utilisent une clé publique pour vérifier si le message a bien été envoyé depuis le domaine et si personne n’a compromis son contenu lors du transfert. Les messages qui ne comportent pas cet en-tête sont considérés comme n’étant pas authentiques.

Pour assurer la prise en charge DKIM, Plesk utilise une bibliothèque externe (Linux) ou le serveur de messagerie utilisé dans Plesk (Windows).

Activer ou désactiver DKIM sur le serveur¶

DKIM est activé par défaut dans Plesk. Pour désactiver DKIM ou le conserver uniquement pour les mails sortants ou entrants, allez dans Outils & Paramètres > Paramètres du serveur de messagerie (groupe « Mail »). Faites défiler jusqu’à la section « Protection anti-spam DKIM » et décochez une ou les deux des cases suivantes :

- « Autoriser la signature des mails sortants ». Cette option permet aux clients de gérer par domaine la signature DKIM des mails sortants.

- (Plesk pour Linux) « Vérifier les mails entrants ». Cette option active la vérification DKIM pour tout mail entrant. Tous les messages sont vérifiés et si la vérification échoue, les messages sont signalés avec l’en-tête spécifique.

Note

Vous ne pouvez pas désactiver la vérification DKIM pour les mails entrants si DMARC est activé.

Activer DKIM pour un domaine¶

Si la signature DKIM est activée sur le serveur, les nouveaux domaines avec hébergement de messagerie et DNS sur Plesk signent automatiquement et par défaut leurs mails sortants avec DKIM.

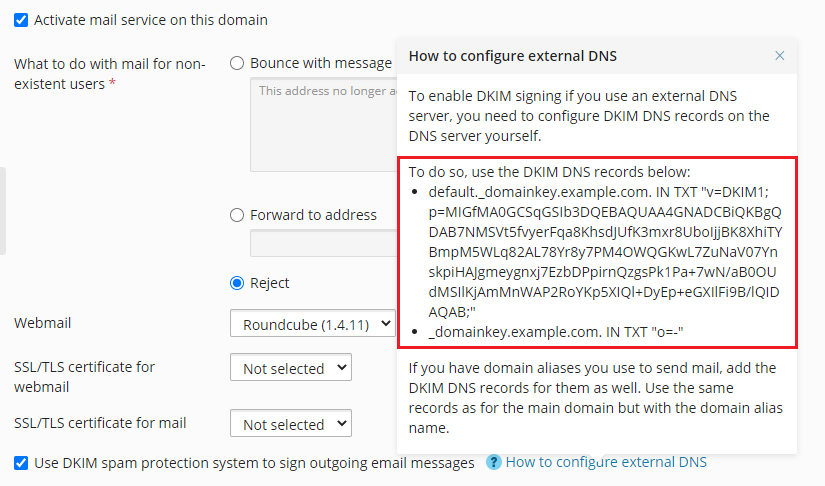

Les domaines qui utilisent un serveur DNS externe ne peuvent pas activer DKIM par défaut. Pour signer les mails sortants avec DKIM, Plesk doit ajouter les deux enregistrements suivants à la zone DNS du domaine (example.com correspond à votre nom de domaine) :

default._domainkey.example.comcontient la partie publique de la clé générée._ domainkey.exemple.comcontient la politique DKIM. Vous pouvez modifier cette politique.

Plesk ne peut pas ajouter des enregistrements aux domaines qui utilisent un serveur DNS externe (contrairement aux domaines hébergés dans Plesk). Pour ces domaines, vous devez activer manuellement DKIM.

Pour activer la signature DKIM pour les mails sortants pour un domaine qui utilise un serveur DNS externe :

Allez sous Sites Web & Domaines > votre domaine > onglet « Mail » > Paramètres de la messagerie.

Gardez la case « Utiliser le système anti-spam DKIM pour signer les mails sortants » cochée.

Cliquez sur l’indication « Comment configurer le DNS externe ». Copiez les deux enregistrements DNS que vous voyez ici et ajoutez-les au serveur DNS.

Note

Si vous utilisez des alias de domaine pour envoyer des mails, ajoutez également les enregistrements DNS DKIM pour ces alias. Utilisez les mêmes enregistrements que pour le domaine principal, mais avec le nom de l’alias de domaine.

SPF et SRS¶

SPF (Sender Policy Framework) est une méthode utilisée pour empêcher la falsification d’adresses d’expéditeurs, c’est-à-dire l’utilisation de fausses adresses d’expéditeurs. Cette méthode permet à l’administrateur d’un domaine de définir une politique qui autorise des hôtes spécifiques à envoyer des mails depuis le domaine. Le serveur de messagerie cible vérifie si les mails entrants depuis un domaine sont émis par un hôte autorisé par l’administrateur de ce domaine. La méthode SPF se base sur des règles spécifiées par l’administrateur dans la zone DNS de l’expéditeur.

Dans Plesk, vous pouvez définir une politique SPF pour les mails sortants en indiquant les règles dans un enregistrement DNS. Dans Plesk pour Linux, SPF vérifie également par défaut les mails entrants.

Lorsque la méthode SPF est configurée, le serveur mail vérifie les mails entrants à l’aide des étapes suivantes de l’algorithme :

Lire les règles locales.

Les règles locales sont des règles utilisées par le filtre antispam. Voici un exemple de règles locales :

a:test.plesk.com.Chercher l’enregistrement SPF DNS de l’expéditeur (le cas échéant).

Voici un autre exemple d’enregistrement SPF :

example.com. TXT v=spf1 +a +mx -allConcaténer les règles locales et l’enregistrement SPF en une politique sortante.

Dans notre exemple, la politique résultante sera

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all.Note

Si le serveur de messagerie ne détecte aucun enregistrement SPF, la politique résultante inclura uniquement les règles locales.

Vérifiez les mails en fonction de la politique résultante de l’étape précédente.

Lire les règles d’évaluation.

Les règles d’évaluation sont des règles globales qui écrasent l’enregistrement SPF. Voici un exemple de règle d’évaluation :

v=spf1 +a/24 +mx/24 +ptr ?all.Vérifier les mails uniquement en fonction des règles d’évaluation.

Comparer les résultats de deux vérifications : ceux de la politique résultante (étape 4) et ceux des règles d’évaluation uniquement (étape précédente). Appliquez la vérification correspondant au résultat le plus permissif.

Pour en savoir plus sur les statuts de vérification SPF, consultez la page.

Pour configurer une politique SPF pour les mails sortants :

Allez sous Outils & Paramètres > Paramètres DNS (sous « Paramètres généraux ») et modifiez l’enregistrement DNS TXT associé à SPF. Cet enregistrement DNS est toujours présent dans le template DNS pour l’ensemble du serveur. Voici un exemple d’enregistrement SPF créé par Plesk :

example.com. TXT v=spf1 +a +mx +a:test.plesk.com -all

Les différentes parties de cet enregistrement ont la signification suivante :

| Partie | Description |

|---|---|

v=spf1 |

Le domaine utilise SPF en version 1. |

+a |

Tous les hôtes des enregistrements « A » sont autorisés à envoyer des mails. |

+mx |

Tous les hôtes des enregistrements « MX » sont autorisés à envoyer des mails. |

+a:test.plesk.com |

Le domaine test.plesk.com est autorisé à envoyer des mails. |

-all |

Tous les autres domaines n’ont pas l’autorisation d’envoyer des mails. |

Pour en savoir plus sur la syntaxe des enregistrements DNS SPF, consultez la page :. La politique des notations est disponible ici : RFC7208.

(Plesk pour Linux) Pour configurer SPF afin de vérifier les mails entrants :

Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (sous « Mail ») et faites défiler jusqu’à la section « Protection anti-spam SPF ».

Sélectionnez une option dans la zone de liste déroulante Mode de contrôle du SPF pour spécifier comment traiter l’e-mail quand SPF applique les règles locales et d’évaluation:

- Créer seulement des en-têtes Received-SPF et ne jamais bloquer - pour accepter tous les messages entrants quels que soient les résultats de la vérification SPF.

- En cas de problème lors de la recherche des DNS, utiliser les messages d’erreur temporaires - pour accepter tous les messages entrants quels que soient les résultats de la vérification SPF, même si la vérification SPF a échoué en raison de problèmes de recherche DNS.

- Rejeter le mail quand SPF se résout en « fail » (refus) - pour rejeter les messages des expéditeurs qui ne sont pas autorisés à utiliser le domaine concerné.

- Rejeter le mail quand SPF se résout en « soffail » - pour rejeter les messages des expéditeurs qui ne peuvent pas être identifiés par le système SPF comme autorisés ou ne sont pas autorisés parce que le domaine n’a pas d’enregistrements SPF publiés.

- Rejeter le mail quand SPF se résout en « neutral » - pour rejeter les messages des expéditeurs qui ne peuvent pas être identifiés par le système SPF comme autorisés ou ne sont pas autorisés parce que le domaine n’a pas d’enregistrements SPF publiés.

- Rejeter le mail quand SPF ne résout pas en « pass » - pour rejeter les messages qui ne passent pas la vérification SPF pour quelque raison que ce soit (par exemple, lorsque le domaine de l’expéditeur ne met pas en œuvre SPF et la vérification SPF renvoie le statut « unknown »).

- Pour spécifier les règles locales, tapez les règles dont vous avez besoin dans le champ Règles SPF locales.Par exemple : include:spf.trusted-forwarder.org.

Vous pouvez aussi spécifier les règles d’évaluation dans le champ Règles d’évaluation SPF.

Par exemple : v=spf1 +a/24 +mx/24 +ptr ?all

Pour définir un message d’erreur arbitraire qui sera renvoyé à l’émetteur SMTP quand un mail sera rejeté, saisissez le texte du message dans la zone de saisie Explication du SPF.

Si aucune valeur n’est définie, c’est le texte par défaut qui sera utilisé pour la notification.

Pour terminer la configuration, cliquez sur OK.

(Plesk pour Linux) Pour désactiver la vérification SPF pour les mails entrants :

- Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (sous « Mail »).

- Dans la section « DMARC », décochez la case Autoriser DMARC à vérifier la messagerie entrante le cas échéant.

- Dans la section « Protection anti-spam SPF », décochez la case « Activer la protection anti-spam SPF pour vérifier la messagerie entrante » et cliquez sur OK.

Utilisation de SRS¶

En plus de SPF, certains serveurs de messagerie dans Plesk prennent en charge SRS (Sender Rewriting Scheme), un mécanisme permettant de réécrire les adresses d’expéditeurs lorsqu’un e-mail est renvoyé de telle sorte que l’e-mail renvoyé continue à être compatible SPF. SRS permet de garantir la remise des messages à leur destinataire au cas où SPF est utilisé.

SRS est utilisé automatiquement lorsque des messages sont transférés depuis des boîtes mail hébergées sous Plesk.

Pour assurer la fonctionnalité SRS, Plesk utilise une bibliothèque externe (Linux) ou un logiciel de serveur de messagerie (Windows).

DMARC¶

DMARC (Domain-based Message Authentication, Reporting and Conformance) est une technologie qui étend les fonctionnalités des politiques expéditeur SPF et DKIM . La politique DMARC détermine la façon dont les mails sont gérés selon les résultats des vérifications DKIM et SPF. Cette technologie s’appuie sur les règles indiquées dans la zone DNS de l’expéditeur.

Dans Plesk, vous pouvez définir une politique DMARC pour les mails sortants en spécifiant les règles dans un enregistrement DNS.

Note

Dans Plesk pour Linux et Plesk pour Windows avec SmarterMail, DMARC vérifie par défaut également les mails entrants.

Pour configurer une politique DMARC personnalisée pour les mails sortants :

- Allez dans Outils & Paramètres > Paramètres DNS (sous « Paramètres généraux »).

- Éditez les enregistrements DNS associés à la politique DMARC. Ces enregistrements DNS sont toujours présents dans le template DNS pour l’ensemble du serveur. A contrario, les enregistrements DNS associés à DKIM sont ajoutés aux zones DNS des domaines individuels lorsque DKIM est activé sur le domaine.

Par exemple, la politique DMARC par défaut de Plesk est définie dans l’entrée :

_dmarc.<domain>. TXT v=DMARC1; adkim=s; aspf=s; p=quarantine

Selon cette politique, le serveur de messagerie entrant doit placer en quarantaine les e-mails qui ne passent pas les vérifications DKIM et SPF. Lorsqu’ils sont « en quarantaine », les e-mails sont placés dans le dossier spam et marqués comme suspects. Vous pouvez définir une politique plus stricte. Toutefois, le serveur de destination est libre d’appliquer sa propre politique pour les mails entrants.

Pour plus d’informations sur DMARC, y compris sur les notations des politiques, consultez.

Les domaines ont également leurs politiques DMARC individuelles. Celles-ci peuvent être éditées par les clients. Pour les nouveaux domaines avec DNS et hébergement de messagerie dans Plesk, la politique de quarantaine DMARC est activée par défaut.

Pour désactiver DMARC pour les mails entrants :

- Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (sous « Mail »).

- Dans la section DMARC, décochez la case « Autoriser DMARC à vérifier la messagerie entrante » et cliquez sur OK.

(Plesk pour Linux) ARC¶

ARC (Authenticated Receiver Chain) est une technologie qui permet aux serveurs de messagerie intermédiaires d’ajouter une couche d’authentification supplémentaire aux e-mails transférés ou envoyés à partir d’une liste de diffusion en ajoutant des en-têtes supplémentaires aux e-mails. Cela permet au serveur de courrier de réception final de pouvoir (sans obligation) traiter un e-mail comme légitime même s’il échoue à ses vérifications SPF, DKIM et/ou DMARC.

Note

ARC est pris en charge sur tous les serveurs Plesk Obsidian 18.0.58 et les versions ultérieures exécutant les serveurs de messagerie Postfix ou qmail. Pour le moment, ARC n’est pris en charge que dans Plesk pour Linux, car aucun des serveurs de messagerie pris en charge dans Plesk pour Windows ne prend en charge ARC.

Note

L’implémentation de la prise en charge ARC dans Plesk répond aux “exigences de Google d’ajouter des en-têtes ARC au courrier transféré <https://support.google.com/a/answer/81126?visit_id=638436757721421148-4235457526&rd=1#requirements-5k>`__ pour les expéditeurs qui envoient 5 000 messages ou plus par jour vers des comptes Gmail.

Limitations¶

- Les en-têtes ARC ne sont pas ajoutés au courrier envoyé à une liste de diffusion.

- Plesk ne valide pas les en-têtes ARC pour les mails entrants.

Activer la prise en charge du protocole ARC¶

(Plesk pour Linux) Pour activer la prise en charge d’ARC sur votre serveur :

- Connectez-vous à Plesk.

- Allez dans Outils & Paramètres > Paramètres du serveur de messagerie (sous « Mail »).

- Sous « Protection anti-spam DKIM », cochez la case « Autoriser la signature des mails sortants ».

- (Recommandé) Sous « Protection anti-spam SPF », cochez la case « Activer la protection anti-spam SPF pour vérifier la messagerie entrante ».

- (Recommandé) Sous « DMARC », cochez la case « Activer DMARC pour vérifier les mails entrants ».

- Cliquez sur OK.

Les en-têtes ARC peuvent désormais être ajoutés aux mails sortants transférés via la fonction de transfert de Plesk ou envoyés par le répondeur automatique.

Une fois que la prise en charge du protocole ARC est activée sur votre serveur, ARC peut être activé pour des domaines de messagerie individuels.

Note

Pour que les signatures ARC soient valides, les enregistrements DNS requis pour le fonctionnement de DKIM doivent être correctement configurés pour le domaine hébergeant le compte de messagerie de redirection.

(Plesk pour Linux) Pour activer ARC pour un domaine :

- Connectez-vous à Plesk.

- Allez sous Sites Web & Domaines et trouvez le domaine qui héberge votre compte mail. Ensuite, allez dans l’onglet « Mail » et cliquez sur Paramètres de la messagerie.

- Cochez la case « Utiliser le système anti-spam DKIM pour signer les mails sortants » et cliquez sur OK.

Les en-têtes ARC seront désormais ajoutés au mail sortant transféré via la fonctionnalité de transfert de Plesk ou envoyé par le répondeur automatique par l’un des comptes mail hébergés sur le domaine.