Protection contre les attaques par force brute (Fail2Ban)¶

Le blocage d’adresses IP (Fail2Ban) est un mécanisme de protection automatique du serveur contre les attaques par force brute. Fail2Ban s’appuie sur des expressions régulières pour surveiller les fichiers de log en se servant de modèles correspondant à des échecs d’authentification, en cherchant des tentatives d’exploitation et autres entrées considérées comme suspectes. Ce type d’entrées de log est comptabilisé. Dès que leur nombre atteint une valeur prédéfinie, Fail2Ban envoie un mail de notification ou bloque l’adresse IP de l’attaquant pour une durée prédéfinie. Au terme du délai de blocage, l’adresse IP est automatiquement débloquée.

La logique de Fail2Ban est déterminée par un nombre de jails. Une jail est un ensemble de règles couvrant une situation individuelle. Les paramètres de la jail déterminent les actions à effectuer lorsqu’une attaque est détectée, selon un filtre prédéfini (ensemble d’expressions régulières de surveillance des logs). Pour en savoir plus, consultez la section Gestion des jails Fail2Ban.

Dans Plesk Obsidian, Fail2Ban est activé par défaut : toutes les jails disponibles sont activées et les paramètres par défaut de Fail2Ban sont appliqués. Dans la plupart des cas, nous vous recommandons de les garder. Toutefois, vous pouvez les ajuster le cas échéant.

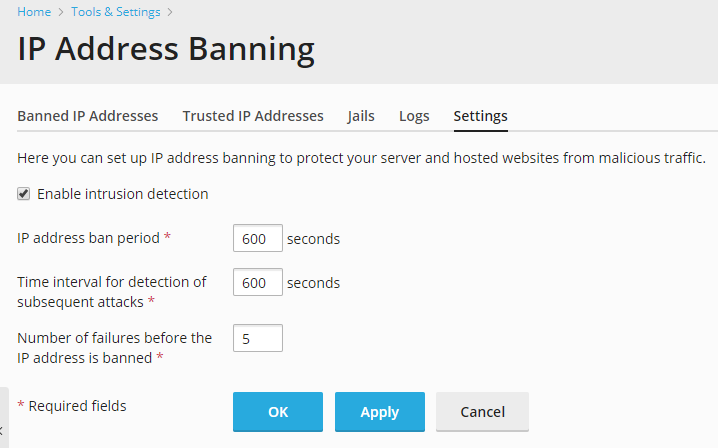

Pour modifier les paramètres Fail2Ban :

- Allez sous Outils & Paramètres > Bannissement d’adresses IP (Fail2Ban) (sous « Sécurité »).

- Allez dans l’onglet « Paramètres ». Sur cette page, vous pouvez modifier :

- Période de bannissement de l’adresse IP : intervalle en secondes pendant lequel l’adresse IP est bannie. Une fois cette période terminée, l’adresse IP est automatiquement débloquée.

- Intervalle de détection des attaques ultérieures : durée en secondes pendant laquelle le système compte le nombre de tentatives de connexion infructueuses et les actions indésirables d’une adresse IP.

- Nombre d’échecs avant le bannissement de l’adresse IP : nombre de tentatives de connexion qui ont échoué depuis cette adresse IP.

- Cliquez sur OK.

Dans Plesk, les limites et spécificités suivantes s’appliquent à Fail2Ban :

- Fail2Ban protège contre les attaquants, aussi bien ceux ayant des adresses IPv4 que ceux ayant des adresses IPv6.

- Fail2Ban repose uniquement sur les IP (sans recherche de nom d’hôte), sauf s’il est reconfiguré.

- Fail2Ban ne protège pas contre les attaques par force brute car il identifie les intrus par leur adresse IP.

- Si votre version de Plesk est installée dans un VPS, alors la limite des enregistrements iptables VPS (

numiptent) peut affecter le fonctionnement de Fail2Ban. Une fois cette limite dépassée, Fail2Ban cesse de fonctionner correctement et le log Fail2Ban présente une ligne du type :fail2ban.actions.action: ERROR iptables -I fail2ban-plesk-proftpd 1 -s 12.34.56.78 -j REJECT --reject-with icmp-port-unreachable returned 100Dans ce cas, contactez votre hébergeur VPS pour résoudre le problème.

Si une adresse IP ne doit pas être bloquée :

- Allez sous Outils & Paramètres > Bannissement d’adresses IP (Fail2Ban) Adresses IP de confiance >Ajouter une adresse IP de confiance.

- Dans le champ Adresse IP, indiquez une adresse IP, une plage d’IP ou un nom d’hôte DNS et cliquez sur OK.

Vous pouvez afficher et télécharger les fichiers de log Fail2Ban dans Outils & Paramètres > Bannissement d’adresses IP (Fail2Ban), puis dans les logs .

Vous pouvez afficher les adresses IP bannies, désactiver leur bannissement ou les déplacer vers les adresses IP de confiance dans Outils & Paramètres > Bannissement d’adresses IP (Fail2Ban) > Adresses IP bannies .

Vous pouvez afficher la liste des adresses IP qui ne seront jamais bannies, ajouter et supprimer des adresses IP de cette liste. Pour cela, allez sous Outils & Paramètres > Bannissement d’adresses IP (Fail2Ban) > Adresses IP de confiance .