Schutz vor Brute-Force-Angriffen (Fail2Ban)¶

Das Sperren von IP-Adressen (mit Fail2Ban) ist eine automatisierte Methode, um Ihre Server vor Brute-Force-Angriffen zu schützen. In Fail2Ban werden Protokolldateien mithilfe von regulären Ausdrücken auf Muster überwacht, die mit Authentifizierungsfehlern und anderen als verdächtig eingestuften Fehlern übereinstimmen. Solche Protokolleinträge werden gezählt und ab einem bestimmten Grenzwert wird eine E-Mail-Benachrichtigung gesendet oder die IP des Angreifers wird für eine bestimmte Zeit gesperrt. Sobald der Sperrzeitraum vorüber ist, wird die Sperre der IP-Adresse automatisch wieder aufgehoben.

Die Logik in Fail2Ban wird von der Anzahl von Jails bestimmt. Ein Jail ist ein Regelsatz, der ein einzelnes Szenario abdeckt. Mithilfe der Jail-Einstellung wird festgelegt, wie auf einen Angriff reagiert werden soll, der anhand von spezifischen Filtern (ein oder mehrere reguläre Ausdrücke für die Überwachung der Protokolle) erkannt wurde. Weitere Informationen finden Sie unter Verwalten der Fail2Ban-Jails.

In Plesk Obsidian ist Fail2Ban standardmäßig aktiviert: alle verfügbaren Jails werden aktiviert und die Fail2Ban-Standardeinstellungen werden verwendet. Diese Einstellungen können in den meisten Fällen übernommen werden. Sie lassen sich jedoch anpassen, falls notwendig.

So ändern Sie Fail2Ban-Einstellungen:

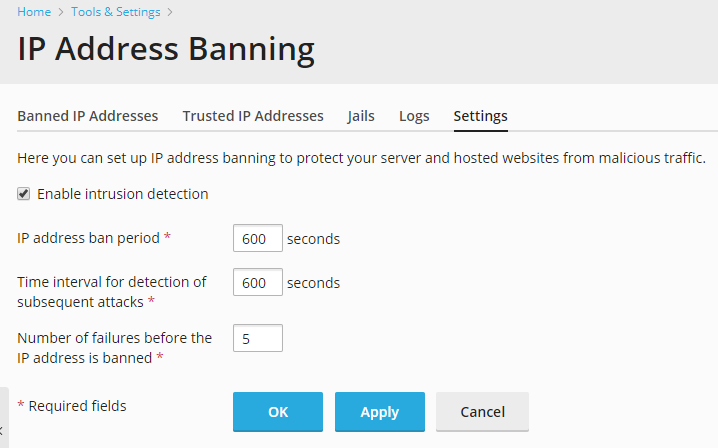

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) (unter „Sicherheit“).

- Rufen Sie den Tab Einstellungen aus. Hier können Sie Folgendes ändern:

- Zeitraum für IP-Adress-Sperre – das Zeitintervall (in Sekunden) das angibt, wie lang eine IP-Adresse gesperrt werden soll. Sobald der Zeitraum vorüber ist, wird die Sperre der IP-Adresse automatisch wieder aufgehoben.

- Zeitraum für Erkennung nachfolgender Angriffe - das Zeitintervall (in Sekunden), das angibt, wie lang das System die Anzahl an fehlgeschlagenen Versuchen und anderen unerwünschten Aktionen ausgehend von einer IP-Adresse zählt.

- Anzahl an fehlgeschlagenen Versuchen, bevor die IP-Adresse gesperrt wird – die Anzahl an fehlgeschlagenen Anmeldeversuchen, die von der IP-Adresse ausgehen.

- Klicken Sie auf OK.

Für Fail2Ban in Plesk gelten folgende Einschränkungen und Besonderheiten:

- Fail2Ban bietet Schutz vor Angreifern mit IPv4- und IPv6-Adresse.

- Fail2Ban stützt sich lediglich auf IPs (ohne Hostnamen-Lookups), es sei denn, es wird anders konfiguriert.

- Fail2Ban kann nicht vor dezentralisierten Brute-Force-Angriffen schützen, da es Eindringlinge anhand ihrer IP-Adresse identifiziert.

- Wenn Ihr Plesk auf einem VPS installiert ist, kann die Grenze für die iptables-Einträge des VPS (

numiptent) die Funktion von Fail2Ban beeinträchtigen. Sobald die Grenze überschritten ist, funktioniert Fail2Ban nicht mehr richtig und im Fail2Ban-Protokoll ist die folgende oder eine ähnliche Zeile wie diese zu finden:fail2ban.actions.action: ERROR iptables -I fail2ban-plesk-proftpd 1 -s 12.34.56.78 -j REJECT --reject-with icmp-port-unreachable returned 100Wenden Sie sich in diesem Fall an Ihren VPS-Hosting-Provider, um das Problem zu beheben.

Wenn eine IP-Adresse nicht gesperrt werden soll:

- Gehen Sie zu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Vertrauenswürdige IP-Adressen > Vertrauenswürdige IP hinzufügen.

- Geben Sie im Feld IP-Adresse eine IP-Adresse, einen IP-Bereich oder einen DNS-Hostnamen an und klicken Sie auf OK.

Sie können Fail2Ban-Protokolldateien über Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Tab Protokolle.

Sie können die Liste der gesperrten IP-Adressen einsehen, die Adressen entsperren oder in die Liste der vertrauenswürdigen Adressen verschieben. Rufen Sie dazu Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Tab Gesperrte IP-Adressen.

Sie können über Tools & Einstellungen > Sperren von IP-Adressen (Fail2Ban) > Tab Vertrauenswürdige IP-Adressen die Liste der IP-Adressen einsehen, die niemals gesperrt werden, sowie IP-Adressen hinzufügen und von der Liste entfernen.